✅ “Host sign in” refere-se ao processo de login de um anfitrião em um sistema ou plataforma. Utilize com credenciais válidas e siga procedimentos de segurança.

A expressão “host sign in” refere-se ao processo de autenticação em que um usuário, geralmente um administrador ou um responsável por um sistema, faz login em um servidor ou uma plataforma específica para gerenciar recursos, usuários ou configurações. Este termo é amplamente utilizado em ambientes de tecnologia da informação, especialmente em serviços de nuvem, hospedagem de sites e plataformas de gerenciamento de dados. A utilização correta do host sign in é crucial para garantir a segurança e a eficiência na administração de sistemas.

Vamos explorar em detalhes o que significa “host sign in”, suas aplicações e a melhor forma de utilizá-lo. Serão abordados os seguintes pontos: a importância do host sign in na segurança de dados, as melhores práticas para a criação de senhas seguras, além dos diferentes tipos de autenticação disponíveis, como a autenticidade em dois fatores (2FA). Também apresentaremos um passo a passo sobre como realizar o processo de login, bem como dicas para evitar erros comuns.

Importância do Host Sign In na Segurança de Dados

O host sign in é uma primeira linha de defesa contra acessos não autorizados. Quando bem implementado, ele ajuda a proteger informações sensíveis e a manter a integridade dos sistemas. Um estudo da Verizon indicou que cerca de 81% das violações de dados são causadas por senhas fracas ou comprometidas. Por isso, a autenticação adequada é fundamental.

Melhores Práticas para Senhas Seguras

- Utilize senhas longas: O ideal é que as senhas tenham pelo menos 12 caracteres.

- Combinação de caracteres: Use uma mistura de letras maiúsculas, minúsculas, números e símbolos.

- Evite palavras do dicionário: Não utilize informações pessoais, como datas de nascimento ou nomes.

- Atualize suas senhas regularmente: Mude suas senhas a cada três meses ou sempre que houver suspeita de vazamento.

Tipos de Autenticação Disponíveis

Existem várias formas de autenticação que podem ser implementadas no processo de host sign in, incluindo:

- Autenticação básica: Requer apenas um nome de usuário e senha.

- Autenticação em dois fatores (2FA): Adiciona uma camada extra de segurança através de códigos enviados por SMS ou aplicativos de autenticação.

- Autenticação baseada em certificados: Utiliza certificados digitais para validar a identidade do usuário.

Processo de Login: Passo a Passo

Para realizar o host sign in, siga este simples passo a passo:

- Abra o portal ou sistema de login.

- Insira seu nome de usuário.

- Digite sua senha.

- Se estiver utilizando 2FA, insira o código recebido.

- Clique em “Entrar” para acessar o sistema.

Cuidado com as tentativas de login falhas, pois muitas plataformas bloqueiam o acesso após um certo número de tentativas para proteger contra ataques de força bruta. Portanto, sempre tenha em mente a importância de manter suas credenciais seguras e utilize o host sign in de forma responsável e eficaz.

– Como configurar diferentes métodos de “host sign in” em servidores

Configurar métodos de “host sign in” em servidores é fundamental para garantir uma autenticação segura e um acesso eficiente dos usuários. Existem várias abordagens que podem ser adotadas, dependendo das necessidades específicas do seu ambiente. Abaixo, apresentamos algumas das principais opções e suas configurações.

Métodos de autenticação

Os métodos mais comuns de “host sign in” incluem:

- Autenticação local: Utiliza credenciais armazenadas localmente no servidor.

- Autenticação via LDAP: Permite a conexão com um diretório LDAP para validar usuários.

- Autenticação via OAuth: Facilita o acesso usando credenciais de serviços como Google ou Facebook.

- Autenticação de dois fatores (2FA): Adiciona uma camada extra de segurança, exigindo um segundo fator, como um código enviado via SMS.

1. Configuração de autenticação local

A autenticação local é a abordagem mais simples e envolve o uso de um banco de dados no servidor para armazenar as credenciais dos usuários.

- Crie uma tabela de usuários em seu banco de dados com os campos username e password.

- Implemente uma função de registro que permita aos usuários criar contas.

- Utilize técnicas de hashing para armazenar senhas de forma segura.

- Desenvolva um formulário de login que valide as credenciais contra os dados armazenados.

2. Configuração de autenticação via LDAP

Para configurar a autenticação via LDAP, siga os passos abaixo:

- Instale e configure um servidor LDAP, como o OpenLDAP.

- Adicione os usuários ao diretório LDAP.

- Utilize uma biblioteca de cliente LDAP na sua aplicação para autenticar usuários.

Exemplo: Ao usar o PHP, você pode usar a função ldap_bind() para autenticar o usuário:

$ldapconn = ldap_connect("ldap://localhost") or die("Could not connect to LDAP server.");

$bind = ldap_bind($ldapconn, $username, $password);

if ($bind) {

echo "Autenticação bem-sucedida.";

} else {

echo "Falha na autenticação.";

}

3. Configuração de autenticação via OAuth

A autenticação via OAuth é especialmente útil para aplicações que desejam utilizar credenciais de redes sociais. Veja como configurá-la:

- Registre sua aplicação nos provedores de OAuth, como Google ou Facebook, e obtenha as credenciais.

- Implemente a funcionalidade de login utilizando um SDK do provedor escolhido.

- Redirecione o usuário para a página de autorização do provedor.

- Após a autorização, receba um token e valide-o para autenticar o usuário.

4. Configuração de autenticação de dois fatores (2FA)

Implementar 2FA aumenta significativamente a segurança. A configuração pode ser feita da seguinte forma:

- Escolha um método de 2FA, como aplicativos de autenticação (exemplo: Google Authenticator) ou códigos via SMS.

- Durante o registro, solicite que o usuário forneça um número de telefone ou configure o aplicativo de autenticação.

- Na etapa de login, após a validação da senha, solicite o código de verificação.

Para ilustrar, aqui está uma tabela comparativa dos métodos de autenticação:

| Método | Segurança | Complexidade |

|---|---|---|

| Autenticação local | Média | Baixa |

| LDAP | Alta | Média |

| OAuth | Alta | Alta |

| 2FA | Muito Alta | Média |

Por fim, lembre-se de que a escolha do método de “host sign in” deve ser baseada nas necessidades e no contexto do seu aplicativo. Sempre priorize a segurança e a experiência do usuário ao implementar essas soluções.

– Principais vantagens e desvantagens de usar “host sign in” em redes empresariais

O host sign in é um método de autenticação que permite aos usuários acessar recursos de rede através de uma conta centralizada. Embora essa abordagem apresente diversas vantagens, também carrega algumas desvantagens que devem ser analisadas. Vamos explorar ambas as facetas a seguir.

Vantagens do “host sign in”

- Centralização da Autenticação: Com o host sign in, os administradores têm um controle mais robusto sobre as credenciais dos usuários, facilitando o gerenciamento de acesso a diferentes recursos.

- Segurança Aprimorada: Os dados de autenticação são armazenados em um único local, o que pode reduzir as chances de vazamentos de informações. A implementação de protocolos de segurança adicionais, como autenticação de dois fatores, também é mais fácil.

- Facilidade de Acesso: Usuários podem acessar múltiplos serviços sem a necessidade de lembrar várias senhas, o que resulta em uma experiência de usuário mais fluida.

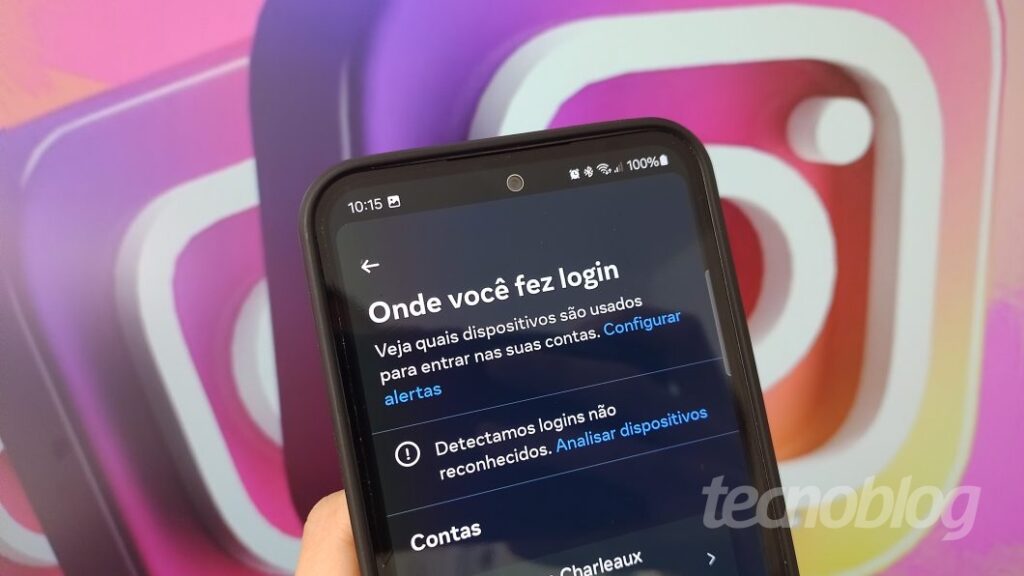

- Auditoria e Monitoramento: É mais simples realizar auditorias de segurança e monitorar acessos, uma vez que todas as tentativas de login são registradas centralmente.

Desvantagens do “host sign in”

- Ponto Único de Falha: Se o sistema de host sign in falhar, pode resultar na perda de acesso a todos os recursos. Um caso notável ocorreu em uma grande organização que sofreu um downtime de 48 horas devido a uma falha no servidor central, impactando suas operações diárias.

- Complexidade na Implementação: A configuração inicial do sistema pode ser complexa e requer um investimento em tempo e recursos. É essencial que a equipe de TI esteja bem treinada para gerenciar e manter o sistema.

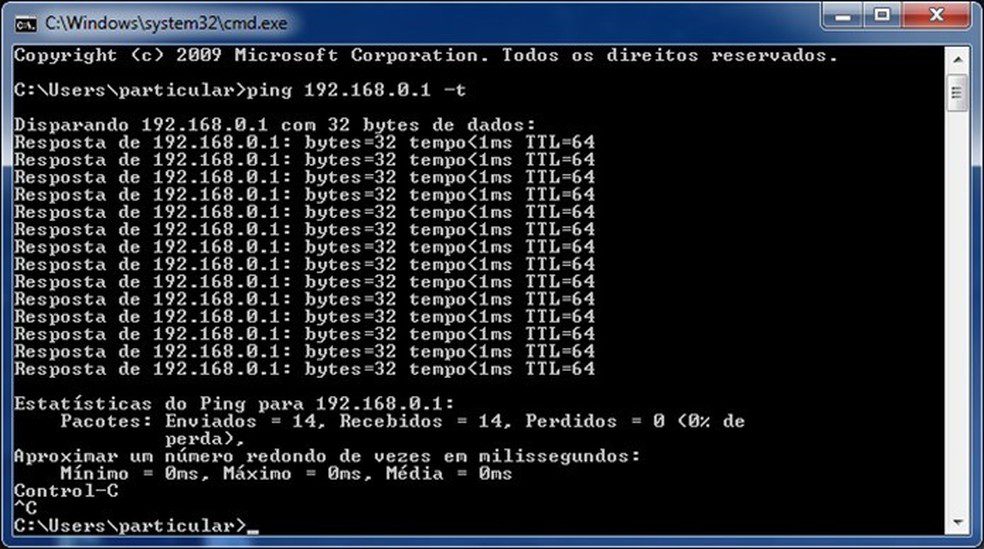

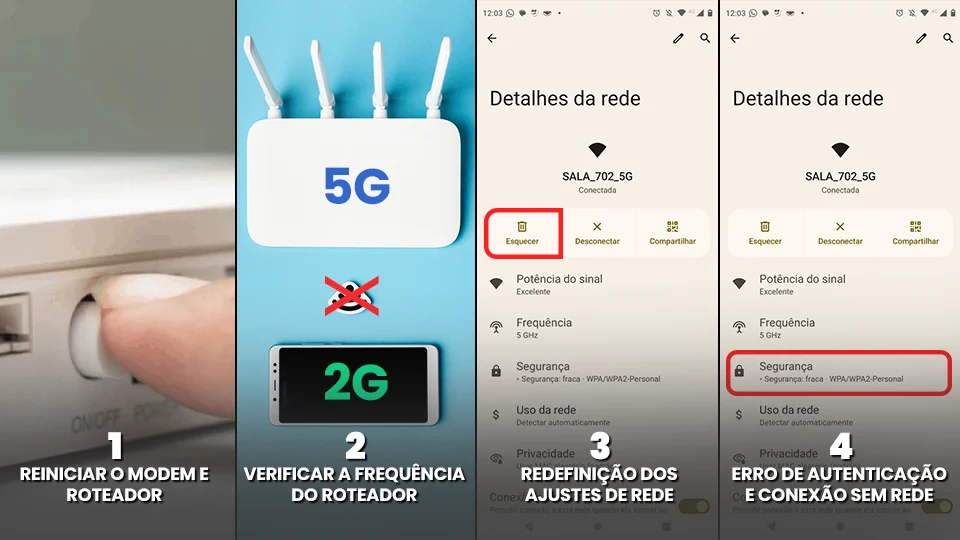

- Dependência de Conectividade: Em ambientes com internet instável, o uso do host sign in pode ser prejudicado, resultando em dificuldades para os usuários acessarem recursos importantes.

Considerações Finais

Enquanto o host sign in oferece muitas vantagens, como centralização e segurança, as desvantagens como o ponto único de falha e a complexidade devem ser cuidadosamente ponderadas. Para organizações que buscam implementar essa solução, é fundamental realizar uma análise de risco abrangente e considerar as necessidades específicas da sua estrutura de rede.

Perguntas Frequentes

O que é “host sign in”?

“Host sign in” refere-se ao processo de autenticação em um serviço online, onde o usuário deve se identificar para acessar recursos específicos.

Como posso fazer um “host sign in”?

Para realizar o “host sign in”, você geralmente precisa de um nome de usuário e senha, além de seguir as instruções da plataforma que está utilizando.

É seguro fazer “host sign in”?

Sim, desde que você utilize plataformas confiáveis e mantenha suas credenciais em segurança, o processo de “host sign in” é seguro.

Quais problemas podem ocorrer durante o “host sign in”?

Os problemas mais comuns incluem esquecer a senha, falhas de conexão e erros de autenticação devido a credenciais incorretas.

Preciso de um software específico para “host sign in”?

Na maioria dos casos, não é necessário software específico, pois a autenticação é feita através de navegadores ou aplicativos compatíveis.

Como posso recuperar minha conta após um erro no “host sign in”?

Você pode usar a opção de “esqueci minha senha” ou entrar em contato com o suporte da plataforma para assistência na recuperação da conta.

Pontos-chave sobre “Host Sign In”

- Definição: Processo de autenticação de usuário em serviços online.

- Requisitos: Nome de usuário e senha geralmente são necessários.

- Segurança: Use plataformas confiáveis e mantenha suas credenciais seguras.

- Problemas comuns: Senha esquecida, erros de conexão e credenciais incorretas.

- Recuperação de conta: Utilize a opção de recuperação de senha ou suporte ao cliente.

- Compatibilidade: Normalmente não requer software específico, apenas navegadores ou aplicativos.

Deixe seus comentários abaixo e não se esqueça de conferir outros artigos do nosso site que possam ser do seu interesse!