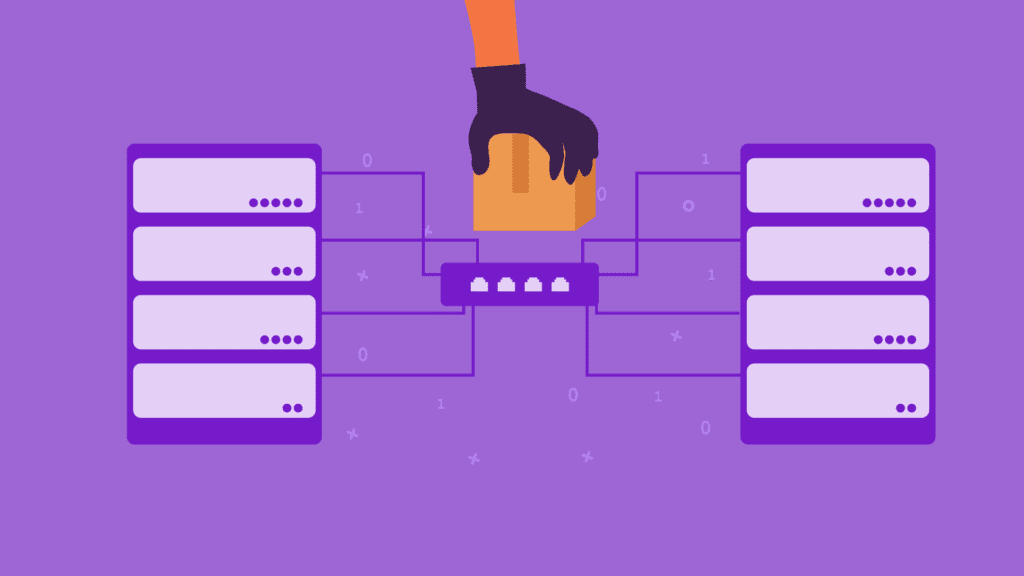

✅ O ataque Man in the Middle intercepta comunicações entre duas partes. Proteja-se com criptografia, VPNs e certificados SSL/TLS para garantir segurança e privacidade.

O ataque Man in the Middle (MitM) é uma técnica de interceptação de comunicação onde um atacante se posiciona entre duas partes que estão se comunicando, sem que estas saibam que estão sendo monitoradas. O objetivo deste ataque é capturar ou alterar a informação que está sendo trocada, podendo resultar em roubo de dados sensíveis, como senhas, informações financeiras e outras credenciais pessoais.

Para compreender melhor como esse tipo de ataque ocorre, é importante considerar o cenário de comunicação. O atacante pode se infiltrar na rede Wi-Fi pública, por exemplo, e coletar dados de usuários que se conectam a essa rede. Assim, qualquer informação que transite entre o usuário e o servidor pode ser capturada. No entanto, as vítimas frequentemente não percebem que suas informações estão sendo monitoradas ou modificadas.

Como Funciona o Ataque Man in the Middle

Existem várias formas pelas quais um ataque MitM pode ser realizado, incluindo:

- ARP Spoofing: O atacante envia mensagens ARP (Address Resolution Protocol) falsas na rede local, associando seu endereço MAC ao endereço IP de um dispositivo legítimo.

- DNS Spoofing: O atacante altera as entradas do sistema de nomes de domínio (DNS), redirecionando o tráfego de um site legítimo para um site malicioso.

- Session Hijacking: O atacante captura pacotes de dados que incluem cookies de sessão, permitindo acesso a contas sem a necessidade de senha.

Impacto e Consequências

Os ataques MitM podem ter consequências severas para indivíduos e organizações. Estima-se que em 2022, o custo médio de um ataque cibernético para empresas tenha alcançado US$ 4,24 milhões, incluindo perda de dados, danos à reputação e custos legais. Por isso, é crucial entender como se proteger contra essas ameaças.

Como se Proteger de Ataques Man in the Middle

Existem várias medidas que podem ser adotadas para se proteger contra ataques MitM:

- Use HTTPS: Sempre que possível, conecte-se a sites que utilizam HTTPS. Isso garante que a comunicação entre o navegador e o site seja criptografada.

- Evite Redes Wi-Fi Públicas: Tente não usar redes Wi-Fi abertas, especialmente para transações sensíveis. Se necessário, utilize uma VPN (Rede Privada Virtual).

- Autenticação de Dois Fatores: Habilitar a autenticação de dois fatores em suas contas pode adicionar uma camada extra de segurança.

- Mantenha seus Dispositivos Atualizados: Instale atualizações de segurança regularmente para proteger seu sistema contra vulnerabilidades conhecidas.

Compreender como funciona o ataque Man in the Middle e implementar medidas de segurança adequadas pode ajudar a minimizar o risco de ser vítima desse tipo de ataque. A conscientização e a educação sobre segurança cibernética são essenciais para proteger suas informações pessoais e financeiras.

– Compreendendo os diferentes tipos de Man in the Middle

O ataque Man in the Middle (MitM) é uma técnica de espionagem cibernética em que um invasor intercepta e possivelmente altera a comunicação entre duas partes que acreditam estar se comunicando diretamente uma com a outra. É essencial entender os diferentes tipos de ataques MitM para se proteger adequadamente. Vamos explorar algumas das variantes mais comuns:

1. Interceptação de rede

Esse tipo de ataque ocorre quando o invasor se conecta à mesma rede que a vítima, muitas vezes em redes Wi-Fi públicas e não seguras. O invasor pode usar ferramentas como Wireshark para capturar pacotes de dados transmitidos na rede.

- Exemplo: Um hacker em um café utiliza um laptop para monitorar o tráfego de rede e interceptar senhas ou dados de cartão de crédito.

2. Spoofing de ARP

No ARP Spoofing, o invasor envia falsas mensagens ARP (Address Resolution Protocol) para associar seu endereço MAC ao endereço IP de outra máquina na rede. Isso permite que o invasor capture pacotes destinados à vítima.

- Exemplo: Uma empresa que não implementa defesas contra ARP Spoofing pode sofrer uma interceptação de dados crítica, resultando na exposição de informações sensíveis.

3. HTTPS Spoofing

Embora o HTTPS seja projetado para proteger a comunicação, atacantes habilidosos podem conseguir alterar a comunicação entre o navegador e o servidor web, forçando o navegador a aceitar um certificado SSL inválido. Isso permite que o invasor veja e manipule dados trocados.

- Exemplo: Um usuário acessa um site de banco online e, sem saber, se conecta a um site falso que parece idêntico ao original, onde suas credenciais são capturadas.

4. Ataques de sessão

Esses ataques envolvem a captura de cookies de sessão para se passar por um usuário legítimo em um site. Uma vez que o invasor tem acesso ao cookie, ele pode realizar ações na conta da vítima como se fosse ela.

- Passo 1: O invasor intercepta os cookies de sessão enquanto a vítima navega em um site.

- Passo 2: O invasor utiliza os cookies para acessar a conta da vítima e realizar transações, por exemplo.

5. DNS Spoofing

No DNS Spoofing, o invasor altera a resolução de nomes de domínio, redirecionando uma vítima para um site malicioso, mesmo que ela digite o endereço correto em seu navegador.

- Exemplo: Um usuário que tenta acessar seu site favorito pode ser redirecionado para um site de phishing projetado para roubar suas informações pessoais.

Consequências de ataques MitM podem ser devastadoras, incluindo vazamentos de informações confidenciais, roubo de identidade e perdas financeiras. Por isso, conhecer e compreender as várias formas desses ataques é o primeiro passo crucial para a proteção.

Recomendações de Proteção

- Utilizar redes seguras: Evite redes Wi-Fi públicas para transações sensíveis.

- Implementar VPN: Uma rede privada virtual pode ajudar a proteger a comunicação online.

- Verificar certificados SSL: Sempre cheque se os sites em que você navega utilizam HTTPS.

- Educação em segurança: Treine usuários sobre os riscos de ataques MitM e como reconhecê-los.

– Ferramentas e práticas para detectar ataques Man in the Middle

Detectar um ataque Man in the Middle (MitM) pode ser desafiador, mas com as ferramentas e práticas corretas, você pode aumentar significativamente suas chances de identificar e se proteger contra essas ameaças. Abaixo, apresentamos algumas abordagens eficazes:

Ferramentas de Detecção

- Wireshark: Uma das ferramentas mais populares para análise de pacotes, o Wireshark pode ajudar a identificar tráfego suspeito em sua rede. Ao monitorar os pacotes, você pode detectar alterações inesperadas ou comunicações não autorizadas.

- ARPwatch: Essa ferramenta monitora a tabela ARP da rede e alerta quando mudanças não autorizadas ocorrem, o que pode ser um sinal de um ataque MitM.

- Snort: Um sistema de detecção de intrusões que pode ser configurado para identificar padrões de tráfego associados a ataques MitM, como o uso não autorizado de proxies.

Práticas recomendadas

Além das ferramentas, existem práticas que você pode adotar para detectar e prevenir ataques MitM:

- Use HTTPS: Sempre que possível, utilize conexões HTTPS. Isso garante que os dados entre o cliente e o servidor estejam criptografados, dificultando a interceptação.

- Verifique os certificados: Ao acessar sites, sempre verifique se o certificado SSL é válido. Um certificado inválido pode ser um sinal de um ataque MitM.

- Ative a autenticação de dois fatores: Isso adiciona uma camada extra de segurança que pode ajudar a proteger suas contas, mesmo que suas credenciais sejam interceptadas.

- Monitore sua rede: Acompanhe o tráfego da rede regularmente e fique atento a comportamentos anômalos, como aumento repentino de tráfego ou dispositivos não reconhecidos.

Casos de Uso e Exemplos

Um estudo da Symantec revelou que 30% das organizações experimentaram algum tipo de ataque MitM no último ano. Um exemplo notável é o ataque realizado em redes Wi-Fi públicas, onde os hackers criam redes com nomes semelhantes às redes legítimas para enganar os usuários a se conectarem. Quando os usuários se conectam, os atacantes podem interceptar dados sensíveis.

Além disso, o uso de VPNs (redes privadas virtuais) em redes inseguras, como as de cafés ou aeroportos, se mostrou eficaz na prevenção de ataques MitM. As VPNs criptografam todo o tráfego de dados, tornando-o ilegível para os atacantes.

Tabela Comparativa de Ferramentas

| Ferramenta | Tipo | Funcionalidades |

|---|---|---|

| Wireshark | Análise de Pacotes | Captura de tráfego em tempo real, análise detalhada de pacotes. |

| ARPwatch | Monitoramento de Rede | Notificações de mudanças na tabela ARP. |

| Snort | Detecção de Intrusões | Identificação de padrões de ataque e alertas em tempo real. |

Implementar essas ferramentas e práticas não só melhora a segurança da sua rede, mas também ajuda a criar uma cultura de segurança dentro da sua organização.

Perguntas Frequentes

O que é um ataque Man in the Middle?

Um ataque Man in the Middle (MitM) ocorre quando um atacante intercepta a comunicação entre duas partes, podendo escutar e até alterar as informações transmitidas.

Como posso identificar um ataque MitM?

Sinais de um ataque MitM incluem conexões instáveis, URLs suspeitas e mensagens de erro ao tentar acessar sites seguros.

Quais são as principais formas de proteção contra ataques MitM?

Utilizar criptografia, redes privadas virtuais (VPNs) e autenticação de dois fatores são algumas maneiras eficazes de se proteger.

Os ataques MitM podem ocorrer em redes Wi-Fi públicas?

Sim, redes Wi-Fi públicas são especialmente vulneráveis a ataques MitM, pois podem ser facilmente manipuladas por hackers.

O que fazer se eu suspeitar de um ataque MitM?

Desconecte-se da rede, altere todas as senhas e entre em contato com seu provedor de internet ou suporte técnico para orientação.

Pontos-chave sobre Ataques Man in the Middle

- Definição: Interceptação de comunicação entre duas partes.

- Objetivos: Roubo de dados, espionagem e alteração de informações.

- Meios de ataque: Redes Wi-Fi públicas, e-mails de phishing, e spoofing de DNS.

- Sinais de alerta: URLs estranhas, falta de segurança (HTTPS), e mensagens suspeitas.

- Métodos de proteção: Uso de VPNs, atualização constante de software, e verificação de certificados SSL.

- Importância da educação: Conhecimento sobre segurança cibernética é essencial para evitar ataques.

Deixe seus comentários abaixo e não se esqueça de conferir outros artigos do nosso site que podem ser do seu interesse!